Técnica

Estados Unidos regulará por ley los estándares de seguridad de IoT

Técnica 14 de agosto de 2017 Tiempo estimado de lectura: 0,33 minutos.

Según informa la Agencia Reuters, un grupo de senadores de los Estados Unidos está estudiando introducir toda una legislación para el IoT buscando regular y evitar vuulnerabilidades en dispositivos conectados a Internet.

La nueva ley requerirá que los vendedores de equipamiento conectado a Internet para el Gobierno norteamericano cumplen los estándares de seguridad, que sean actualizables y, entre otras cosas, se prohibe que se vendan dispositvos con paswords no modificables o con vulnerabilidades de seguridad conocidas.

Los senadores Cory Gardner, Steve Daines, Mark Warner y Ron Wyden han preparado un borrador con un grupo de expertos del Atlantic Council y la Universidad de Harvard. Warner comentaba que su intención es incentivar que los fabricantes tengan la seguridad en mente.

Para 2020 se esperan entre 20.000 y 30.000 millones de dispositivos conectados a Internet.

Patente de Verisign para mitigar colusiones en backorders de dominios

.com | Backorder | Técnica 25 de julio de 2017 Tiempo estimado de lectura: 0,51 minutos.

Así es como funciona el sistema de captura de dominios .com ahora: los sistemas de backorders determinan qué dominios que van a expirar quieren y cuando van a expirar y coordinan cientos de Agentes registradores para capturar tantos dominios deseados como puedan.

El número de Agentes Registradores creados única y exclusivamente para capturar dominios es elevado, en parte debido a límites de Verisign, pero ahora va a haber cambios que pueden modfificar todo el panorama.

La ICANN predice que va a perder 750 Agentes Registradores el próximo año. Verisign tiene un plan detallado para determinar que Agentes están cooperando para capturar dominios expirados y cómo mitigar sus esfuerzos.

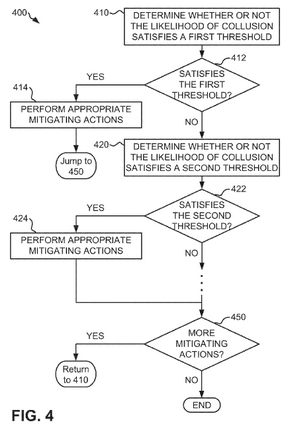

La USPTO ha publicado una patente solicitada el 31 de Diciembre de 2015 para "Detecting and Mitigating Registrar Collusion in Drop-Add Acquisitions of Domain Names".

Describe modos en que los Agentes cooperan para capturar dominios para sus clientes, cómo encontrar las colusiones pero también cómo mitigarlas:

"….ejemplos de acciones para mitigar este efecto son crear logs de potenciales colusiones notificando el registro al usuario, acelerando o bloqueando las actuales o futuras peticiones de uno o más Agentes que intervengan en las colusiones…"

El dominio que paró el Wannacry a nivel mundial (sin saberlo el registrante)

Técnica 15 de mayo de 2017 Tiempo estimado de lectura: 0,57 minutos.

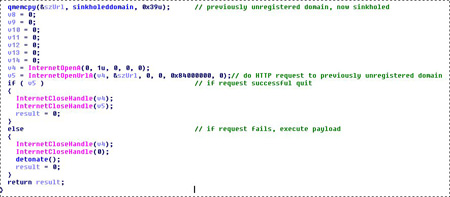

Un dominio de 41 caracteres ha sido clave para detener la campaña del ransonmware WannaCry . Un investigador del malware descubrió el dominio en el código y registró el dominio.

Es frecuente que el malware apunte a dominios no registrados, sin embargo algo raro sucedió cuando se registró el dominio iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. WannaCry paró. Es habitual que el código incluya variaciones del dominio que va mutando con el tiempo, pero no era este el caso. Lo que hacía era conectarse al dominio, si no se podía conectar secuestraba el sistema, pero si podía conectarse no hacía nada.

Se cree que el dominio formaba parte de una medida de seguridad de los autores del WannaCry para prevenir análisis más profundos cuando los investigadores estuvieran diseccionando el malware.

En este caso el registro del dominio sirvió también para analizar la propagación del WannaCry. En algunos laboratorios que diseccionan malware capturan el tráfico e independientemente de si el dominio está registrado o no devuelven una respuesta positiva.

Preguntar por un dominio no registrado les permitía saber que estaban en un entorno de análisis. Esta técnica no es nueva ya que el troyano Necurs pregunta por 5 dominios y si todos devuelven la misma IP no hace nada.

Digital pathway

.cc (Islas Cocos) | .com | .net | .se (Suecia) | Técnica 10 de abril de 2017 Tiempo estimado de lectura: 0,39 minutos.

Según el informe anual 2016 de Internet Watch Foundation han identificado 5 TLDs que contienen el 80% de las webs con material de pornografía infantil.

Los TLDs son .com, .net, .se (Suecia), .io (Territorio Británico del Océano Indico) y .cc (Islas Cocos).

Una técnica utilizada en estas webs, cuya actividad es realmente deplorable, es el digital pathway. Si accedes a la web a través de links de otras webs te muestran contenido ilegal, pero si accedes directamente muestran contenido 100% legal. Esta técnica dificulta la detección de estas webs y también la negación de los servicios bancarios que usan, ya que una simple inspección de la web no es sufciente.

Europe alberga un 60% de estas webs, Norteamérica un 37%. Por países: Holanda (37%), USA (22%), Canadá (15%), Francia (11%), Rusia (7%).

En 2015 la Internet Watch Foundation denució 117 webs que usan Nuevas Extensiones mientras que en 2016 fueron 226.

Verizon dejará de emitir direcciones IPv4 en Junio de 2017

Técnica 13 de marzo de 2017 Tiempo estimado de lectura: 0,48 minutos.

A partir del 30 de Junio de 2017 Verizon dejará de emitir direcciones IPv4 debido a la escasez de las mismas.

Los clientes que tengan actualmente una IPv4 la seguirán conservando pero no se podrán solicitar nuevas. Para poder solicitar una nueva IP deberás trabajar ya con IPv6 (Persistent Prefix IPv6 y dispositivos Verizon-certified IPv6).

El uso de las direcciones IPv6 se ha ido incrementando de manera estable. IPv6 utiliza 128 bits para las direcciones, en vez de los 32 bits usados por su predecesor, el IPv4. Esto significa que IPv6 soporta 340.282.366.920.938.463.463.374.607 billones de direcciones IP, mientras que IPv4 4.294 millones de direcciones, algo insuficiente simplemente teniendo en cuenta el dato de que la población mundial ronda los 6.600 millones de personas.

IPv6 satisface la idea originaria de Internet como lugar donde todos pueden conectarse con todos. Aunque el gobierno de los Estados Unidos ha ordenado el despliegue de IPv6 por todas sus agencias federales para el año 2008, se espera que IPv4 se siga soportando hasta por lo menos el 2025, dado que hay muchos dispositivos heredados que no se migrarán a IPv6 nunca y que seguirán siendo utilizados por mucho tiempo.

En un anuncio conjunto el CWI holandés (instituto tecnológico) y Google anunciaban que habían roto el algoritmo SHA-1, estándar criptográfico para firmas digitales y verificación de integridad. Se utiliza en una amplia gama de activos digitales como tarjetas de crédito, documentos electrónicos, repositorios de software y actualizaciones.

Después de 10 años de la introducción del algoritmo SHA-1 se ha descubierto una técnica para generar colisiones, tras dos años de investigación conjunta. Google advierte a la comunidad técnica de la necesidad de poner una fecha para dejar de utilizar SHA-1, particularmente en la firma de certificados digitales. SHA-1 ya no es seguro.

Esto no es una sorpresa y era una noticia esperada, dado el aumento de la capacidad de computación. Por ello el NIST estandarizó el algoritmo SHA-3 en 2012.

Precisión de datos del Whois: informe de la ICANN diciembre 2016

Técnica 30 de diciembre de 2016 Tiempo estimado de lectura: 0,26 minutos.

La ICANN ha publicado el informe relativo a la precisión de los datos del whois de Diciembre de 2016.

Casi todos los registros del whois contienen información que puede ser usada para contactar con el propietario del dominio: un 97% (email, teléfono, dirección postal,…)

El 90% de los emails, 72% de los teléfonos y 97% de las direcciones postales son operativas.

En términos de precisión de sintaxis, el 99% de los emails, el 89% de los teléfonos y el 75% de las direcciones postales son correctas. A continuación hay un mapa geográfico de exactitud de datos del whois por regiones:

Entra en vigor la nueva política de la ICANN para transferencia de dominios gTLDs

Registradores | Técnica 5 de diciembre de 2016 Tiempo estimado de lectura: 0,31 minutos.

La nueva política de la ICANN para transferencia de dominios gTLDs entró en vigor el pasado 1 de Diciembre. Los cambios más relevantes son los siguientes:

– Si cambias el nombre, la organización o elemail de tu dominio se va a enviar un email al antiguo registrante y al nuevo para aprobar el cambio. Algunos Agentes Registradores han cambiado sus condiciones de servicio para actuar de intermediarios de modo que no sea necesario mandar emails al registrante previo.

– Los Agentes Registradores bloquearán el dominio 60 días tras los cambios a no ser que antes de los cambios se diga expresamente que no. Se recomienda si se desea mover un dominios a otro Agente realizar los cambios después de la transferencia.

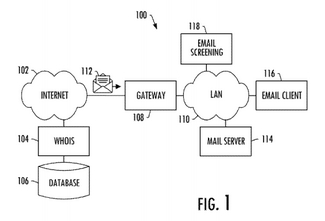

Patente para evitar phising y malware usando información de dominios

Técnica 22 de noviembre de 2016 Tiempo estimado de lectura: 0,30 minutos.

Muchas redes de malware están programadas para registrar dominios y mantenerse un paso por delante de las listas negras. Estos dominios tienen algo en común, se han registrado hace poco.

Boeing, que es objeto frecuente de este tipo de ataques, ha solicitado una patente para crear una solución nueva no basada en la información desfasada de las listas negras.

La patente detalla un método paran marcar dominios muy nuevos haciendo una consulta a la base de datos de whois. Si el algoritmo detecta riesgo desabilita links, marca el correo con un aviso o lo descarta.

Curiosamente el mismo día que Boeing solicitó su patente Cisco solicitó una patente muy similar como parte de sus sistemas.

Thick Whois: el Registro gestionará toda la información del Whois para Mayo de 2018

Técnica 31 de octubre de 2016 Tiempo estimado de lectura: 0,37 minutos.

La ICANN ha abierto un periodo de comentario público sobre la implementación del Thick Whois en los gTLDs incluyendo el .com y .net. El objetivo es que esté online para Mayo de 2018.

Los dominios .com y .net actualmente usan el Thin Whois mediante el cual el Agente Registrador gestiona una porción de la información del cliente y el Registro gestiona información técnica como servidores DNS.

Con el Thick Whois el Registro gestionará toda la información del Whois.

La ICANN ha planificado que este whois esté activo para nuevos dominios en .com y .net para Mayo de 2018 y que la información de dominios ya registrados se migre para Febrero de 2019.

Un posbilbe efecto secundario es que VeriSign podría incrementar el precio de los dominios argumentando costes adicionales derivados de la implementación del Thick Whois.